Authentification

L' authentification est la verification de l'identité du sujet (l'utilisateur ou le programme). Celle-ci est accomplie grace à l'analyse et la confirmation des données présentées par le sujet. L'authentication peut se faire de plusieurs manieres.

- par l'échange d'une donnée connue seulement par le sujet, comme un mot de passe or la réponse à une question specifique.

- par l'échange de données détenues par le sujet, ceci peut etre un lien, token, cookie du navigateur ou une clef privée.

- par l'échange de donnees liées au sujet, données biométriques comme les empreintes, la reconnaissance faciale ou sonore.

- par l'échange de données qui localisent le sujet.

Articles associés

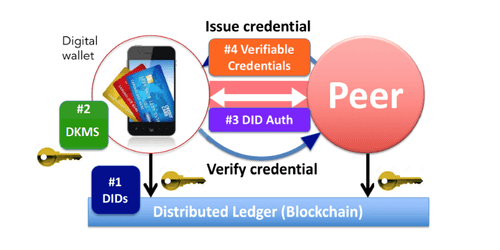

Les identités auto-souveraines

Catégories : Gouvernance des données | Tags : Authentification, Blockchain, Cloud, IAM, Livre de compte (ledger)

Vers une identité numérique fiable, personnelle, persistante et portable pour tous. Problèmes d’identité numérique Les identités auto-souveraines sont une tentative de redéfinir le notion d’identité…

Par MELLAL Nabil

23 janv. 2019

Utilisateurs et autorisations RBAC dans Kubernetes

Catégories : Orchestration de conteneurs, Gouvernance des données | Tags : Cybersécurité, RBAC, Authentification, Autorisation, Kubernetes, SSL/TLS

Le déploiement d’un cluster Kubernetes n’est que le début de votre parcours et vous devez maintenant l’exploiter. Pour sécuriser son accès, les identités des utilisateurs doivent être déclarées avec…

7 août 2019

Connexion à ADLS Gen2 depuis Hadoop (HDP) et NiFi (HDF)

Catégories : Big Data, Cloud computing, Data Engineering | Tags : Hadoop, HDFS, NiFi, Authentification, Autorisation, Azure, Azure Data Lake Storage (ADLS), OAuth2

Alors que les projets Data construits sur le cloud deviennent de plus en plus répandus, un cas d’utilisation courant consiste à interagir avec le stockage cloud à partir d’une plateforme Big Data on…

Par LEONARD Gauthier

5 nov. 2020

Déploiement de Keycloak sur EC2

Catégories : Cloud computing, Data Engineering, Infrastructure | Tags : EC2, sécurité, Authentification, AWS, Docker, Keycloak, SSL/TLS, SSO

Pourquoi utiliser Keycloak Keycloak est un fournisseur d’identité open source (IdP) utilisant l’authentification unique SSO. Un IdP est un outil permettant de créer, de maintenir et de gérer les…

Par BAUM Stephan

14 mars 2023

Export de Buttercup vers KeePass

Catégories : Cybersécurité | Tags : Authentification, CSV, Node.js

Buttercup est un gestionnaire de mots de passe qui fonctionne sur les systèmes Linux, macOS, Windows, iOS et Android. Le 3 mars, le principal contributeur de Buttercup, Perry Mitchell, a annoncé…

Par WORMS David

14 mai 2025